AWSからメールがやってきた。

簡単に言うと、データベースインスタンスの証明書を更新しろとのこと。

メールタイトル

[アクションが必要です]

2024 年 8 月 22 日までに Amazon RDS と Amazon Aurora SSL/TLS 証明書を更新してください | [Action required] Update Your Amazon RDS and Amazon Aurora SSL/TLS Certificates by August 22, 2024 [AWS Account: *****] [AP-NORTHEAST-1]

本文

English follows Japanese | 英語のメッセージは日本語の後にございます

いつもお世話になっております。

[AWS Health は、この通信に関するリマインダー通知を定期的にトリガーする場合があります。]

このメッセージを受け取っているのは、お客様の AWS アカウントに、2024 年 8 月 22 日に有効期限が切れる SSL/TLS 証明書を使用する Amazon RDS または Amazon Aurora データベースインスタンスが AP-NORTHEAST-1 リージョンに 1 つ以上あるためです。

影響を受けるリソースのリストは、AWS Health Dashboard の [影響を受けるリソース](Affected resources) タブにあります。

これは SSL/TLS CA 認証の有効期限切れに関するフォローアップ通知です。もしこの対応を完了しているにも関わらず、本通知を受け取っている場合は、2019 CA を使用して新しいインスタンスを作成したことが原因と考えられます。2024 年 1 月 25 日以降、別の CA を明示的に指定せずに新しく作成されたインスタンスはすべて、「rds-ca-rsa2048-g1」CA を使用します。アカウントレベルの CA オーバーライドの設定については、modify-certificates API ドキュメント [1] を参照してください。

アプリケーションが SSL/TLS プロトコルを使用してこれらのインスタンスに接続する場合、既存のデータベースインスタンスへの接続障害を防ぐために、2024 年 8 月 22 日までにアクションを実行する必要があります。現在接続に SSL を使用していない場合でも、データベースサーバー証明書の有効期限が切れると影響を受ける可能性があるため、CA を更新することをお勧めします。

データベースインスタンスとの通信を保護するために、CA は期限付きの証明書を生成します。この証明書は、情報を交換する前にデータベースクライアントソフトウェアによって確認され、データベースインスタンスの認証が行われます。AWS は業界のベストプラクティスに従い、お客様の接続が今後何年にもわたって適切に保護されるよう、CA を更新し、定期的に新しい証明書を作成します。AP-NORTHEAST-1 リージョン現在の CA は 2024 年 8 月 22 日に失効します。この日までに、DB サーバー証明書を更新する必要があります。これを行う一般的なプロセスを次にご案内します。

まず、アプリケーションクライアントを新しい証明書で更新します。アプリケーションクライアントがトラストストアを使用している場合は、新しい CA 証明書をクライアントアプリケーションのトラストストアに追加します。RDS では、ユーザーガイド [2] に CA 証明書へのダウンロードリンクが記載されています。クライアントアプリケーションのトラストストアを更新する詳細な手順については、[3] を参照してください。

次に、影響を受けるすべてのデータベースインスタンスの証明書を、新しく発行された CA のいずれかに更新します。アルゴリズム変更がないため、「rds-ca-rsa2048-g1」がデフォルトの推奨 CA です。他の CA は新しいキーアルゴリズムを使用しているため、互換性を確認するためにクライアントセットアップをさらにテストする必要があります。新しい CA の詳細については、[4] を参照してください。

さらに、デフォルトの「rds-ca-rsa2048-g1」とは異なる CA を使用する場合は、アカウントレベルの CA オーバーライドを設定して、新しいインスタンスが任意の CA を使用するようにする必要があります。これを行うために、modify-certificates API を使用できます。これにより、新しく作成されたデータベースインスタンスのデフォルト CA を古い CA または新しい CA のいずれかにオーバーライドできます。このオーバーライドは、オーバーライド先の CA が有効な場合にのみ適用されます。この API を使用するには、AWS CLI バージョン 1.17 以降である必要があります。詳細については、証明書の修正 API ドキュメント [1] を参照してください。describe-certificates API [5] もあります。これは、現在のデフォルト CA オーバーライドが設定されている場合にそれを示します。インスタンスの作成時に特定の CA を設定するには、create-db-instance API の ca-certificate-identifier オプションを使用して、特定の CA を持つ DB インスタンスを作成します。詳細については、create-db-instance API ドキュメント [6] を参照してください。

これらの更新を実行する方法の詳細については、Amazon RDS インスタンス [7] と Amazon Aurora インスタンス [8] のドキュメントを参照してください。

次のタイムラインに注意してください。

- できるだけ早く: クライアントトラストストアを更新する必要があります。そうすれば、インスタンスサーバー証明書を新しい CA のいずれかによって生成された証明書に更新できます。

- 2024 年 1 月 26 日以降: 新しいデータベースインスタンスはデフォルトで ‘rds-ca-rsa2048-g1’ 証明書を使用するようになります。新しいインスタンスで別の証明書を使用したい場合は、使用する証明書を AWS コンソールまたは AWS CLI で指定できます。詳細については、create-db-instance API ドキュメンテーション [6] を参照してください。

- 2024 年 8 月 22 日以降: 「rds-ca-2019」の有効期限が切れます。既存のデータベースインスタンスへの接続障害を防ぐために、2024 年 8 月 22 日までに対策を講じる必要があります。

詳細については、当社のブログ [9] を参照してください。質問や懸念がある場合は、AWS サポート [10] にお問い合わせください。

[1] https://docs.aws.amazon.com/cli/latest/reference/rds/modify-certificates.html

[2] https://docs.aws.amazon.com/AmazonRDS/latest/UserGuide/UsingWithRDS.SSL.html#UsingWithRDS.SSL.CertificatesAllRegions

[3] https://docs.aws.amazon.com/AmazonRDS/latest/UserGuide/UsingWithRDS.SSL-certificate-rotation.html#UsingWithRDS.SSL-certificate-rotation-updating

[4] https://docs.aws.amazon.com/AmazonRDS/latest/UserGuide/UsingWithRDS.SSL.html#UsingWithRDS.SSL.RegionCertificateAuthorities

[5] https://docs.aws.amazon.com/cli/latest/reference/rds/describe-certificates.html

[6] https://docs.aws.amazon.com/cli/latest/reference/rds/create-db-instance.html

[7] https://docs.aws.amazon.com/AmazonRDS/latest/UserGuide/UsingWithRDS.SSL-certificate-rotation.html

[8] https://docs.aws.amazon.com/AmazonRDS/latest/AuroraUserGuide/UsingWithRDS.SSL-certificate-rotation.html

[9] https://aws.amazon.com/blogs/aws/rotate-your-ssl-tls-certificates-now-amazon-rds-and-amazon-aurora-expire-in-2024/

[10] https://console.aws.amazon.com/support/home

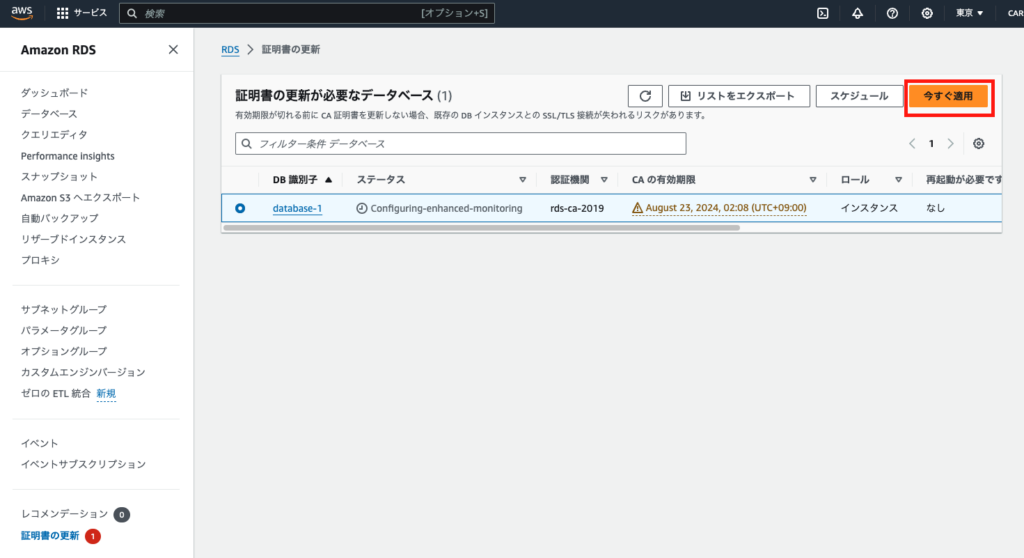

RDSの管理画面を見ると、「証明書の更新」のところにアラートがついてました。

インスタンスを選択して、右上の「今すぐ適用」を押下。

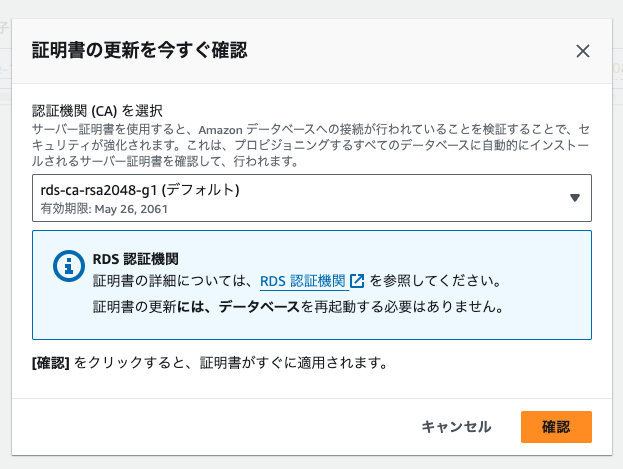

メールに書かれている通り、「rds-ca-rsa2048-g1」を選択

再起動する必要がないのはとてもありがたい。

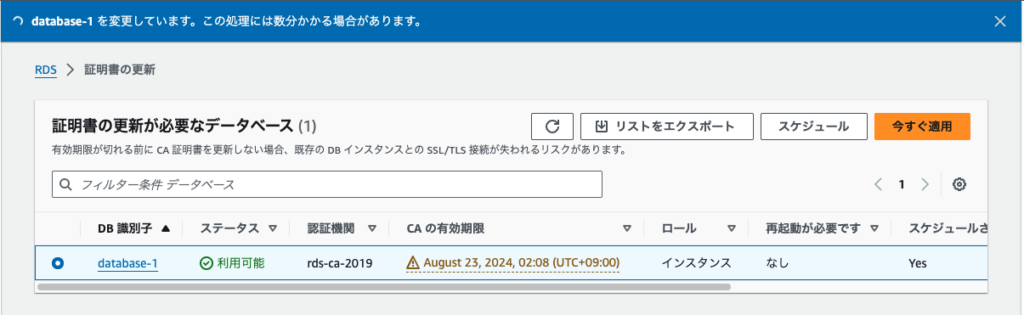

5分くらいグルグルしてました。

完了

コメント